Cara Membuat Payload/Config HTTP Injector - Masih dengan config http injector , setiap kita akan menciptakan config , ada 2 dasar yang harus kita ketahui adalah menciptakan config dengan metode pointing maupun menciptakan config tanpa metode pointing. 2 dasar tersebut alangkah baiknya harus teman ketahui ,supaya nanti disaat teman sudah dapat menciptakan config sendiri teman dapat membedakan mana config yang di pointing dan mana config yang bukan di pointing.

Apakah ada perbedaan config yang sudah di pointing dengan config yang belum di pointing ? Jelas ada perbedaannya dong, walaupun engga seberapa si tetapi ngga ada salahnya kan biar teman yang belum ngerti nanti sehabis membaca artikel ini dapat mengerti dan dapat tau cara membuatnya. Disini saya akan sedikit menjelaskan perbedaan config metode pointing dengan config tanpa metode pointing, untuk mengetahui config yang sudah di pointing gotong royong sangat simpel. Saat teman menggunakan config buatan orang lain dan kebetulan config tersebut pada setingan akun ssh ngga di kunci atau unlock ssh, jikalau teman tengok setingan ssh dari situ teman dapat tau, itu config di pointing atau bukan.

Biasanya config yang menggunakan metode pointing pada setingan ssh terlihat bukan menggunakan host ssh secara langsung, melainkan menggunakan host ssh dan bug host yang sudah di pointing. Untuk secara gampangnya jadi gini jikalau biasanya pada setingan host ssh terlihat sgdo1 bla bla bla atau x-sgdo1 bla bla bla, nah untuk yang sudah di pointing pada sub domain bukan terlihat menyerupai itu lagi melainkan lebih mengarah ke nama bug host operator dan nama si pembuat config tersebut. Gimana sudah paham kan ? Tapi kalo masih belum paham juga yaudah simak saja tutorialnya di bawah ini hehehe.

Sebelum teman memulai untuk menciptakan config alangkah baiknya simcard yang teman pakai harus dalam keadaan 0 (nol) pulsa 0 (nol) quota, untuk menghindari hal-hal yang tidak di inginkan menyerupai terkurangnya pulsa maupun quota yang teman miliki, jikalau sudah pribadi saja buka Aplikasi HTTP Injector yang teman punya.

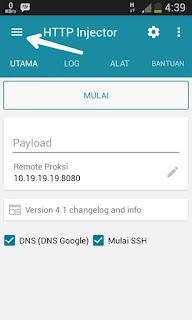

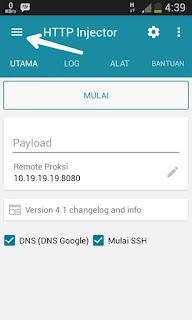

Pada tampilan awal kolom Remote Proxy silahkan isi port dan proxy sesuai operator yang teman pakai ss diatas referensi indosat 10.19.19.19:8080 dan centang DNS (DNS Google) ,tetapi kalo teman belum mengetahui proxy dan port operator yang teman pakai teman dapat cek disini proxy dan port operator seluler indonesia. Selanjutnya klik 3 garis sebelah kiri bab atas (liat ss yang saya beri tanda panah warna putih) kemudian pilih Pengaturan SSH .

Pada tampilan awal kolom Remote Proxy silahkan isi port dan proxy sesuai operator yang teman pakai ss diatas referensi indosat 10.19.19.19:8080 dan centang DNS (DNS Google) ,tetapi kalo teman belum mengetahui proxy dan port operator yang teman pakai teman dapat cek disini proxy dan port operator seluler indonesia. Selanjutnya klik 3 garis sebelah kiri bab atas (liat ss yang saya beri tanda panah warna putih) kemudian pilih Pengaturan SSH .

Masuk Pengaturan SSH Tunnel ,kolom Host SSH isi Bughost yang sudah di pointing dengan host ssh referensi m.indosat.com.noafkece.zxc.pm, kalau belum mengetahui cara pointing bug host dengan host ssh teman dapat baca disini cara pointing bug host dengan mudah. Kolom Port SSH isi angka 443 , Informasi Akun, kolom Pengguna isi nama ssh milik teman referensi fastssh.com-noaf ,kolom Password/Kata Sandi isi password ssh teman juga tapi kalo belum punya dan belum tau cara mencarinya teman dapat baca disini cara menciptakan akun ssh full speed. Scrool kebawah centang Reconnect Otomatis tujuanya supaya disaat koneksi diskonek maka secara otomatis aplikasi http injector menghubungkan dengan sendirinya, yang lain biarkan saja ngga usah di otak atik.

Masuk Pengaturan SSH Tunnel ,kolom Host SSH isi Bughost yang sudah di pointing dengan host ssh referensi m.indosat.com.noafkece.zxc.pm, kalau belum mengetahui cara pointing bug host dengan host ssh teman dapat baca disini cara pointing bug host dengan mudah. Kolom Port SSH isi angka 443 , Informasi Akun, kolom Pengguna isi nama ssh milik teman referensi fastssh.com-noaf ,kolom Password/Kata Sandi isi password ssh teman juga tapi kalo belum punya dan belum tau cara mencarinya teman dapat baca disini cara menciptakan akun ssh full speed. Scrool kebawah centang Reconnect Otomatis tujuanya supaya disaat koneksi diskonek maka secara otomatis aplikasi http injector menghubungkan dengan sendirinya, yang lain biarkan saja ngga usah di otak atik.

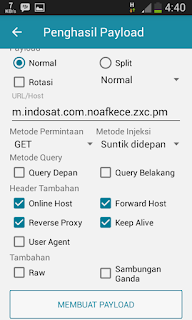

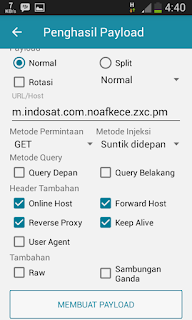

Kembali ketampilan awal silahkan ulangi klik tanda panah warna putih tadi dan pilih Penghasil Payload, nanti teman akan menemukan tampilan menyerupai ss diatas. Payload centang Normal , URL/Host isi kembali bughost yang sudah di pointing m.indosat.com.noafkece.zxc.pm , Metode Permintaan pilih GET, Metode Injeksi pilih Suntik Di Depan. Header Tambahan centang Online Host , Forward Host, Reserve Proxy dan Keep Alive , yang lain biarkan saja kemudian tekan Membuat Payload.

Kembali ketampilan awal silahkan ulangi klik tanda panah warna putih tadi dan pilih Penghasil Payload, nanti teman akan menemukan tampilan menyerupai ss diatas. Payload centang Normal , URL/Host isi kembali bughost yang sudah di pointing m.indosat.com.noafkece.zxc.pm , Metode Permintaan pilih GET, Metode Injeksi pilih Suntik Di Depan. Header Tambahan centang Online Host , Forward Host, Reserve Proxy dan Keep Alive , yang lain biarkan saja kemudian tekan Membuat Payload.

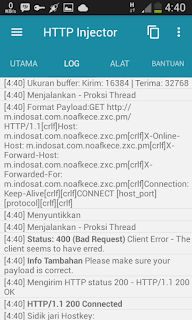

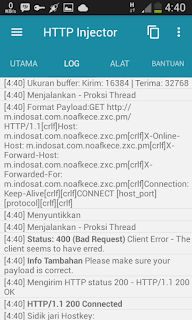

Nanti payload yang sudah teman bikin alhasil menyerupai ini. GET http://m.indosat.com.noafkece.zxc.pm/ HTTP/1.1[crlf]Host: m.indosat.com.noafkece.zxc.pm[crlf]X-Online-Host: m.indosat.com.noafkece.zxc.pm[crlf]X-Forward-Host: m.indosat.com.noafkece.zxc.pm[crlf]X-Forwarded-For: m.indosat.com.noafkece.zxc.pm[crlf]Connection: Keep-Alive[crlf][crlf]CONNECT [host_port] [protocol][crlf][crlf], telahir tekan Mulai dan lihat alhasil di log.

Menyuntikan menjalankan proxy-thread status: 400 (bad request) client error-the client seems to have erred gosip aksesori please make sure your payload is correct mengirim HTP status 200-HTTP/1.1 200 Ok HTTP/1.1 200 Connected bla bla bla hingga goresan pena terhubung berarti sudah konek, untuk lebih jelasnya intip statusbarnya juga.

Menyuntikan menjalankan proxy-thread status: 400 (bad request) client error-the client seems to have erred gosip aksesori please make sure your payload is correct mengirim HTP status 200-HTTP/1.1 200 Ok HTTP/1.1 200 Connected bla bla bla hingga goresan pena terhubung berarti sudah konek, untuk lebih jelasnya intip statusbarnya juga.

Di statusbar ada ikon kunci , suntikan dan awan putih yang membuktikan http injector benar-benar sudah terhubung , siap di gunakan untuk internetan , silahkan teman test untuk browsing atau download. Namun jikalau belum terhubung teman hanya perlu menghentikan dan memuali aplikasinya , dan star stop data (on off data) supaya ipnya sesuai gres dapat terhubung. Catatan cara diatas juga berlaku untuk teman terapkan di aplikasi eproxy for android, kpn tunnel, psn tunnel dan lain sebagainya, baca juga cara menciptakan config http injector versi biasa (tanpa pointing bug host).

Di statusbar ada ikon kunci , suntikan dan awan putih yang membuktikan http injector benar-benar sudah terhubung , siap di gunakan untuk internetan , silahkan teman test untuk browsing atau download. Namun jikalau belum terhubung teman hanya perlu menghentikan dan memuali aplikasinya , dan star stop data (on off data) supaya ipnya sesuai gres dapat terhubung. Catatan cara diatas juga berlaku untuk teman terapkan di aplikasi eproxy for android, kpn tunnel, psn tunnel dan lain sebagainya, baca juga cara menciptakan config http injector versi biasa (tanpa pointing bug host).

Apakah ada perbedaan config yang sudah di pointing dengan config yang belum di pointing ? Jelas ada perbedaannya dong, walaupun engga seberapa si tetapi ngga ada salahnya kan biar teman yang belum ngerti nanti sehabis membaca artikel ini dapat mengerti dan dapat tau cara membuatnya. Disini saya akan sedikit menjelaskan perbedaan config metode pointing dengan config tanpa metode pointing, untuk mengetahui config yang sudah di pointing gotong royong sangat simpel. Saat teman menggunakan config buatan orang lain dan kebetulan config tersebut pada setingan akun ssh ngga di kunci atau unlock ssh, jikalau teman tengok setingan ssh dari situ teman dapat tau, itu config di pointing atau bukan.

Biasanya config yang menggunakan metode pointing pada setingan ssh terlihat bukan menggunakan host ssh secara langsung, melainkan menggunakan host ssh dan bug host yang sudah di pointing. Untuk secara gampangnya jadi gini jikalau biasanya pada setingan host ssh terlihat sgdo1 bla bla bla atau x-sgdo1 bla bla bla, nah untuk yang sudah di pointing pada sub domain bukan terlihat menyerupai itu lagi melainkan lebih mengarah ke nama bug host operator dan nama si pembuat config tersebut. Gimana sudah paham kan ? Tapi kalo masih belum paham juga yaudah simak saja tutorialnya di bawah ini hehehe.

Sebelum teman memulai untuk menciptakan config alangkah baiknya simcard yang teman pakai harus dalam keadaan 0 (nol) pulsa 0 (nol) quota, untuk menghindari hal-hal yang tidak di inginkan menyerupai terkurangnya pulsa maupun quota yang teman miliki, jikalau sudah pribadi saja buka Aplikasi HTTP Injector yang teman punya.

Nanti payload yang sudah teman bikin alhasil menyerupai ini. GET http://m.indosat.com.noafkece.zxc.pm/ HTTP/1.1[crlf]Host: m.indosat.com.noafkece.zxc.pm[crlf]X-Online-Host: m.indosat.com.noafkece.zxc.pm[crlf]X-Forward-Host: m.indosat.com.noafkece.zxc.pm[crlf]X-Forwarded-For: m.indosat.com.noafkece.zxc.pm[crlf]Connection: Keep-Alive[crlf][crlf]CONNECT [host_port] [protocol][crlf][crlf], telahir tekan Mulai dan lihat alhasil di log.

0 comments:

Post a Comment